La evolución de la Transformación Digital impulsa la producción y el uso de datos en negocios de todas las dimensiones y segmentos. Por eso, la búsqueda por empresas de Data Center también está creciendo.

La cuestión es que el mercado está lleno de proveedores. Y escoger el aliado ideal puede ser un gran desafío Pensando en eso, preparamos este contenido para ayudarlo a tomar un decisión segura y ventajosa.

A seguir, podrá verificar los aspectos que no deben ser dejados de lado antes de firmar un contrato y elegir su Data Center. ¡Eche un vistazo!

¿Cuál es la importancia de las empresas de Data Center?

Nunca se produjeron tantos datos como actualmente y, de acuerdo con la IDC, el mundo tendrá un total de 175 Zettabytes de datos hasta 2025. Eso es un reflejo de la digitalización de las empresas, del aumento de búsquedas en internet, de las redes sociales y de varias actividades comunes en la Era Digital.

Con tantas informaciones disponibles, las organizaciones tienen en sus manos la oportunidad de transformar números en inteligencia para crecer y encantar a su cliente. Sin embargo, para eso, necesitan el apoyo de las empresas de Data Center.

Estas asociaciones son las responsables por el almacenamiento seguro, además de la disponibilidad y conectividad de las informaciones. Sin ellas, su negocio deja de aprovechar ese valioso océano de datos y queda en desventaja en el mercado.

Por lo tanto, podemos concluir que un buen proveedor puede impulsar el crecimiento empresarial. En definitiva, provee la infraestructura necesaria para implementar una gestión realmente estratégica, de forma ágil y económica.

Checklist para escoger y contratar una empresa de Data Center

El Data Center es el “cerebro” de la empresa. Allí, se encuentran equipos de punta para recibir, almacenar, procesar y distribuir las informaciones que su negocio necesita para crecer.

De esta forma, desde el almacenamiento hasta el procesamiento de datos para obtener valor y respuestas: todo pasa por sus robustas infraestructuras de TI. En un mercado tan competitivo, no se puede ignorar su papel, ¿no es cierto?

Es importante mencionar que los centros de procesamiento de datos evolucionaron con la tecnología. Es decir, las empresas proveedoras de estos servicios están apostando en nuevos recursos para proporcionar más agilidad, seguridad y calidad a sus servicios.

¡Pero es cierto que Data Center no es todo lo mismo! Usted necesita hacer una buena elección para usufructuar lo que hay de mejor en el mercado. ¡Vea lo que debe analizar antes de la contratación!

1. Infraestructura y escalado

Empresas de Data Center necesitan contar con una buena infraestructura, capaz de seguir el crecimiento de su negocio y ofrecer el soporte tecnológico necesario a lo largo de toda la jornada de transformación. A fin de cuentas, el deseo y el objetivo de toda empresa es crecer.

Un «cerebro» que no consigue expandirse dificulta en lugar de ayudar. Por eso, es importante investigar y seleccionar los proveedores con mejor y mayor infraestructura.

Estas características garantizarán la capacidad de escala para las operaciones, con recursos siempre bien dimensionados, teniendo en cuenta las demandas presentes, pero principalmente, las futuras.

2. Conectividad

Un Data Center sin conectividad es como una isla. La empresa escogida necesita entender y trabajar activamente para que sus datos estén siempre disponibles y puedan ser compartidos en tiempo real, donde usted se encuentre.

Hoy, con operaciones altamente dinámicas y descentralizadas, los datos necesitan tener fluidez para ir de un punto a otro. Es más, deben estar a disposición de diferentes agentes, garantizando tomas de decisiones rápidas e inteligentes.

En este escenario, la latencia también es un punto importante, ya que la información debe entregarse en el menor tiempo posible.

Como usted sabe, procesos críticos, como los financieros, no pueden sufrir con cuellos de botella ni lentitud. Las informaciones necesitan actualizarse y transmitirse en tiempo real, evitando errores y conclusiones equivocadas.

3. Credibilidad de la empresa

La credibilidad de la empresa de Data Center es un indicio de su nivel de calidad y confiabilidad. Con el crecimiento de la demanda, muchas empresas entraron en el mercado, pero cantidad no es sinónimo de calidad.

Por eso, antes de tomar cualquier decisión, su empresa necesita evaluar bien el historial del asociado, y buscar aquellos con más experiencia y mayor credibilidad. Recuerde que su éxito dependerá de la eficiencia y compromiso de ese negocio.

La decisión más segura es unirse a empresas serias, con know-how y amplio reconocimiento del mercado para enfrentar los desafío de la Era Digital.

4. Nivel de satisfacción de los clientes

Clientes satisfechos (o insatisfechos) no pueden ser ignorados. Esta es una de las mayores demostraciones de que la empresa es seria, eficiente, segura y comprometida con el desarrollo de sus contratantes.

Por eso, antes de firmar un contrato, evalúe cómo la empresa de Data Center trata con sus clientes y atiende sus demandas. En este punto, es importante estar atento a la existencia de reclamos y entender cómo las fallas presentadas pueden impactar en su rutina.

Recuerde que un buen asociado debe ser accesible y estar interconectado con las empresas que lo contratan. Además, debe estar involucrado con los proyectos del cliente, auxiliando y buscando nuevas soluciones para optimizar sus procesos y resultados.

5. Calidad del soporte y de la atención

La calidad y agilidad del soporte y la atención también deben evaluarse. ¿Ya pensó si no obtiene respuesta cuando más lo necesita?

La oferta de una atención consultiva y con foco en el cliente son diferenciales importantes y que marcan la distinción en la actividad cotidiana de cualquier empresa. De la misma forma, el uso de herramientas automatizadas, que informan fallas en las operaciones al asociado, debe ser valorizado.

Eso no solo reduce el tiempo de respuesta, sino que también auxilia a todos los involucrados en el curso de la optimización de los procesos, haciéndolos más estables, seguros y confiables.

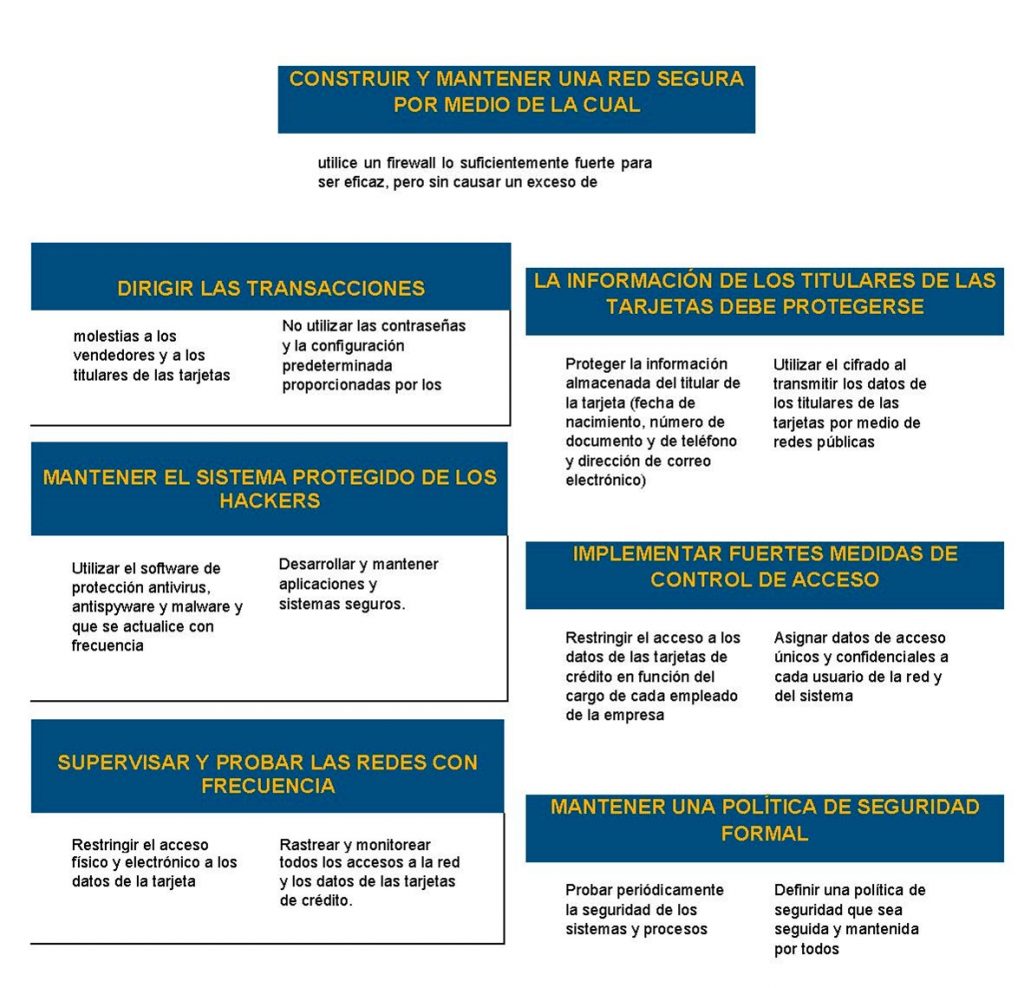

6. Seguridad

Finalmente, debe evaluar el nivel de seguridad ofrecido por la empresa de Data Center. Este es un punto crítico de la Transformación Digital, pues muchas amenazas virtuales pueden afectar la privacidad de los datos y la continuidad de negocios.

En este contexto, la elección del asociado debe guiarse por un análisis criterioso de la infraestructura tecnológica del ambiente de datos. Es necesario considerar la disponibilidad de herramientas de protección, así como la aplicación de políticas y buenas prácticas de seguridad centradas en la infraestructura y las personas.

Recuerde que los buenos asociados ponen la seguridad en primer lugar, pues saben los perjuicios financieros y a la reputación que invasiones y fuga de datos pueden implicar.

¡La empresa de Data Center ideal hace crecer a su negocio!

La evaluación de las empresas de Data Center es una de las etapas más importantes para el éxito de un negocio en la Era Digital. El tiempo invertido en estos análisis representará una operación fluida, segura y basada en el uso estratégico de los datos.

Al unirse a asociados especializados, su empresa tiene muchas más chances de crecer de forma eficiente, superando los diversos desafíos que pueden surgir.

Además, esta es una forma más económica y estratégica para tener acceso a recursos y políticas de punta, lo que sería más difícil actuando de forma independiente y sin el auxilio de las empresas de Data Center.

¿Le gustó este contenido? ¡Aproveche para ver también nuestra publicación sobre los problemas de conectividad y seguir aprendiendo más sobre el tema!